官方公众号

官方公众号

商务合作

商务合作

好的,我猜测您想要了解关于LAND攻击的相关信息。在计算机网络的世界里,安全始终是最为重要的之一。随着网络技术的飞速发展,各种网络攻击手段也层出不穷,其中LAND攻击作为一种经典的网络攻击方式,至今仍让许多网络安全专家和管理员谈之色变。下面将深入探讨LAND攻击的原理、危害及防范措施,以期为广大读者提供一份详尽的网络安全指南。

思科认证 | 华为认证 | IT技术 | 网络工程师

3000人技术交流QQ群 备注【官网】更快通过

一、 LAND攻击概述

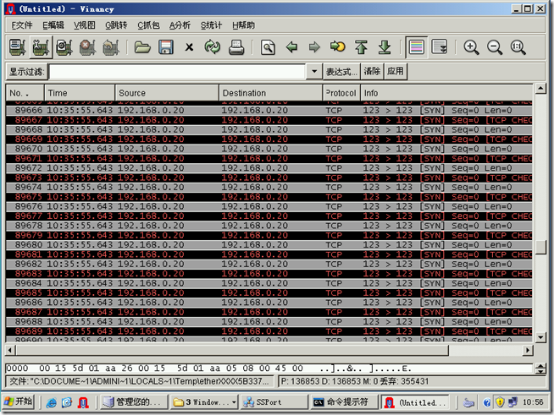

1. 定义与起源:LAND攻击是一种利用TCP协议漏洞进行的网络攻击,其核心在于通过伪造源IP地址和目标IP地址相同的TCP SYN包,向目标服务发起连接请求,导致目标服务资源耗尽,从而无法响应正常请求。这种攻击最早于1998年被提出,因其简单而高效的攻击方式迅速引起了广泛关注。

2. 攻击原理:在正常的TCP连接建立过程中,客户端会向服务器发送一个带有SYN标志的数据包,表示希望建立连接。服务器收到后会回复一个带有SYN-ACK标志的数据包,表示同意建立连接。此时,客户端再回复一个带有ACK标志的数据包,连接就正式建立了。而在LAND攻击中,攻击者会伪造一个源IP地址和目标IP地址相同的TCP SYN包,并不断向目标服务发送。由于源IP和目标IP相同,服务器在处理这些请求时会产生混淆,认为这是一个本地进程在尝试与自己建立连接,从而陷入死循环。

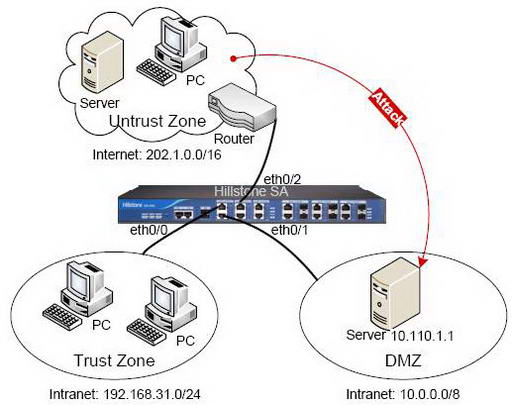

3. 危害分析:LAND攻击的主要危害在于它能够迅速耗尽目标服务的系统资源,导致服务瘫痪或崩溃。这不仅会影响正常用户的访问体验,还可能引发更严重的安全问题,如数据泄露、恶意软件传播等。对于一些关键业务系统来说,LAND攻击甚至可能造成巨大的经济损失和社会影响。

1. 伪造TCP SYN包:攻击者通过编写特定的程序或脚本,伪造源IP地址和目标IP地址相同的TCP SYN包。这些数据包在网络中传输时,会被目标服务误认为是正常请求并进行处理。为了提高攻击效率,攻击者通常会使用自动化工具来生成大量的伪造数据包,并在短时间内向目标服务发起大量连接请求。

2. 利用TCP协议漏洞:LAND攻击之所以能够成功实施,很大程度上是因为TCP协议本身存在的漏洞。在TCP协议中,当源IP和目标IP相同时,服务器在处理请求时会产生混淆。这一漏洞为攻击者提供了可乘之机。除了上述漏洞外,TCP协议中的其他特性也可能被攻击者利用来增强攻击效果。例如,TCP协议中的超时重传机制可以被攻击者用来延长攻击时间窗口;而TCP协议中的拥塞控制机制则可能在一定程度上减轻攻击的影响。

3. 隐蔽性与伪装:为了增加攻击的隐蔽性和迷惑性,攻击者通常会采取一系列伪装措施。例如,他们可能会伪造数据包的来源IP地址、MAC地址等信息,使其看起来像是来自正常用户或合法设备的请求。攻击者还可能利用网络隧道、代理服务器等技术来隐藏自己的真实身份和位置。

1. 异常流量监测:通过部署网络流量监测工具,可以实时监控网络中的流量情况。一旦发现异常流量(如大量来源不明的TCP SYN包),即可初步判断可能存在LAND攻击的风险。进一步分析这些数据包的特征和行为模式,可以更准确地确认攻击的存在。

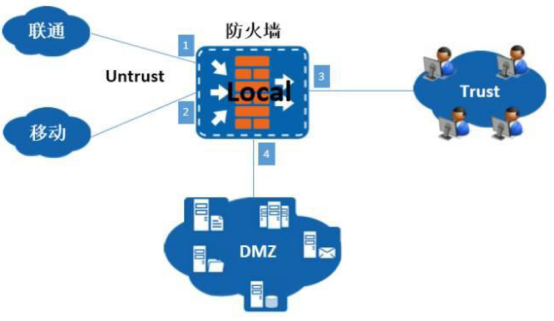

2. 配置防火墙规则:防火墙是网络安全的重要防线之一。通过配置防火墙规则,可以限制非法数据包的进入和离开。针对LAND攻击的特点,可以设置特定的过滤规则来阻止伪造的TCP SYN包通过防火墙。还可以结合入侵检测系统(IDS)等技术手段来增强防火墙的防护能力。

3. 系统安全加固:除了外部防护措施外,还需要对系统内部进行安全加固。这包括及时更新操作系统和应用程序的安全补丁、关闭不必要的服务和端口、加强用户权限管理等。通过这些措施可以降低系统被攻击的风险并提高系统的抗攻击能力。

4. 应急响应与恢复:一旦发现LAND攻击或其他网络安全事件,需要立即启动应急响应流程。这包括隔离受影响的系统、收集证据、分析原因、修复漏洞等步骤。还需要制定详细的恢复计划以确保在攻击结束后能够迅速恢复正常业务运行。

5. 安全意识培训:提高员工的网络安全意识是防范LAND攻击等网络安全事件的重要手段之一。通过定期开展安全培训活动、分享最新的安全动态和技术趋势、模拟攻击场景等方式可以帮助员工更好地理解网络安全的重要性并掌握应对方法。

6. 日志审计与分析:定期对系统日志进行审计和分析是发现潜在安全隐患的有效途径之一。通过对日志中记录的事件进行梳理和比对可以发现异常行为或潜在的安全威胁从而及时采取相应的防护措施。

7. 法律合规遵循:遵守相关法律法规是保障网络安全的基础之一。企业和个人应确保自身行为符合法律法规的要求并积极配合相关部门的监管工作共同维护网络空间的安全与稳定。

8. 持续改进与优化:网络安全是一个不断发展变化的领域新的攻击手段和技术不断涌现因此需要持续关注最新的安全动态和技术趋势并根据实际情况进行调整和优化以提高整体的安全防护水平。

综上所述,面对日益严峻的网络安全形势,深入了解并有效防范LAND攻击等网络攻击手段显得尤为重要。通过加强异常流量监测、配置合理的防火墙规则、进行系统安全加固以及提升员工的安全意识等措施,我们可以在一定程度上降低LAND攻击的风险并提高网络的整体安全性。