网工实用技术分享

官方公众号

官方公众号

商务合作

商务合作

网工实用技术分享

资源放送

↓ 扫一扫 ↓

领取防火墙用户管理录屏资料

AAA技术

① 不认证:

对用户非常信任,不对其进行合法检查,一般情况下不采用这种方式。

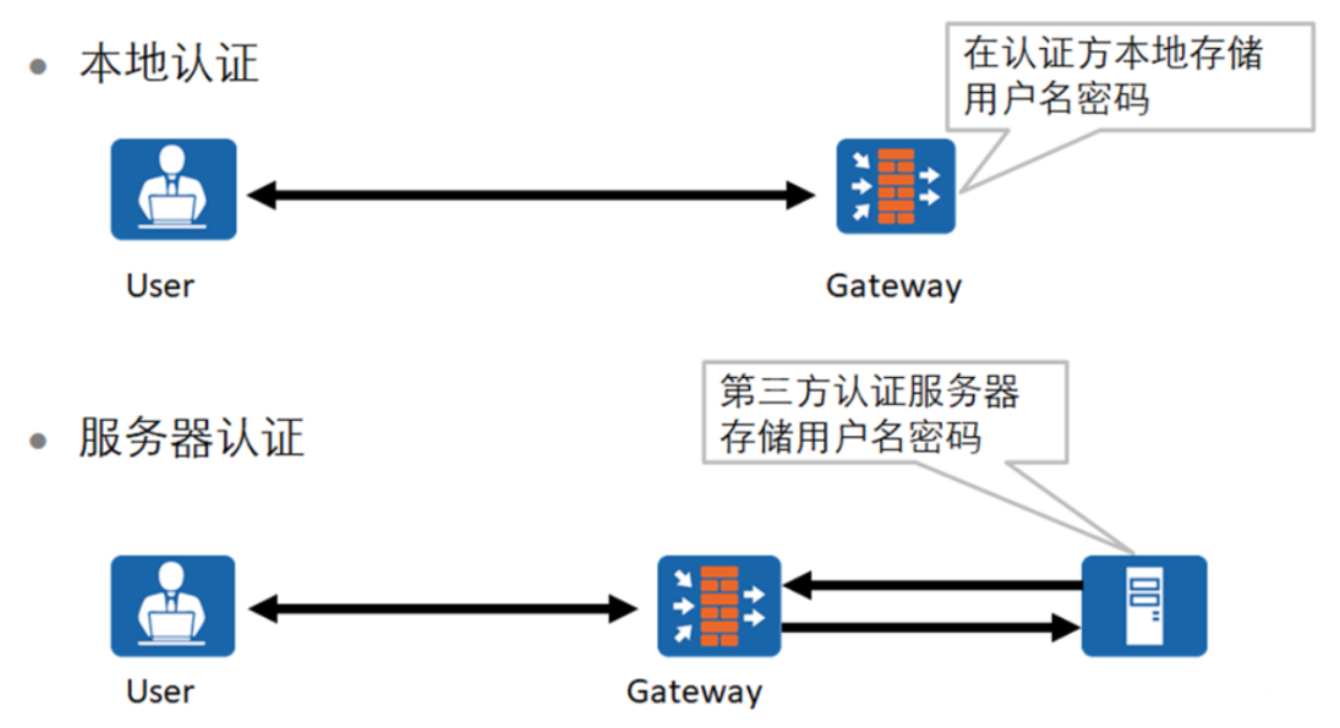

② 本地认证:

将用户信息(包括本地用户的用户名、密码和各种属性)配置在网络接入服务器上。本地认证的优点是速度快,可以为运营降低成本;缺点是存储信息量受设备硬件条件限制。

③ 服务器认证:

将用户信息(包括本地用户的用户名、密码和各种属性)配置在认证服务器上。AAA支持通过RADIUS(RemoteAuthentication Dial In User Service)协议或HWTACACS(HuaWeiTerminal Access Controller Access Control System)协议进行远端认证。

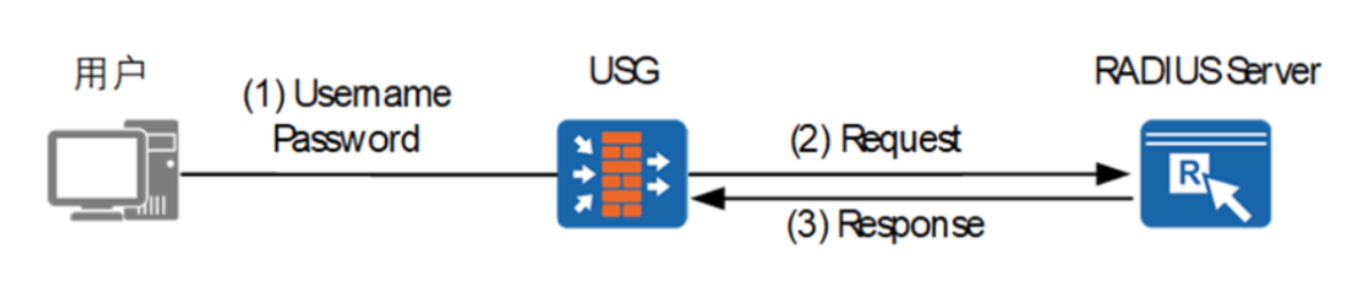

RADIUS协议概述

RADIUS服务器通过建立一个唯一的用户数据库,存储用户名、密码来对用户进行验证。

RADIUS使用UDP(UserDatagram Protocol)作为传输协议,具有良好的实时性;同时也支持重传机制和备用服务器机制,从而具有较好的可靠性。

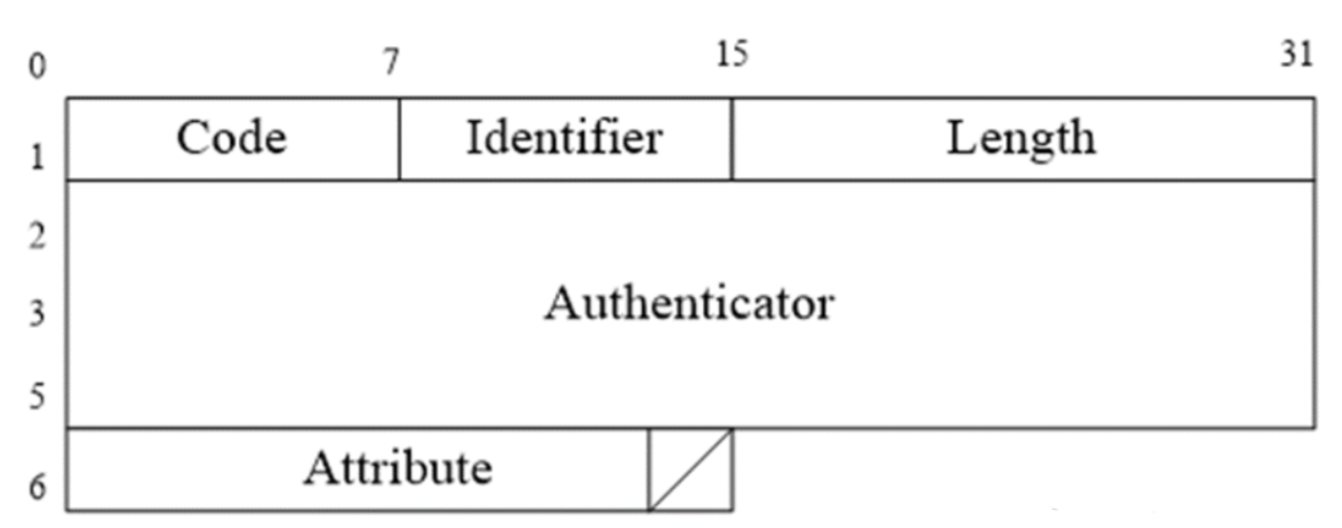

RADIUS报文结构:

①**Code:**消息类型,如接入请求、接入允许等。

Access-Request——请求认证过程;

Access-Accept——认证响应过程;

Access-Reject——认证拒绝过程;

Accounting-Request——请求计费过程;

Accounting-Response——计费响应过程;

Access-Challenge——访问质询。

②Identifier:一般是顺序递增的数字,请求报文和响应报文中该字段必须匹配(请求和回应的id是一样的)。

③Length:所有域的总长度(97字节)。

④Authenticator:验证字,用于验证RADIUS的合法性。

⑤Attribute:消息的内容主体,主要是用户相关的各种属性。(实现认证,授权,计费)。

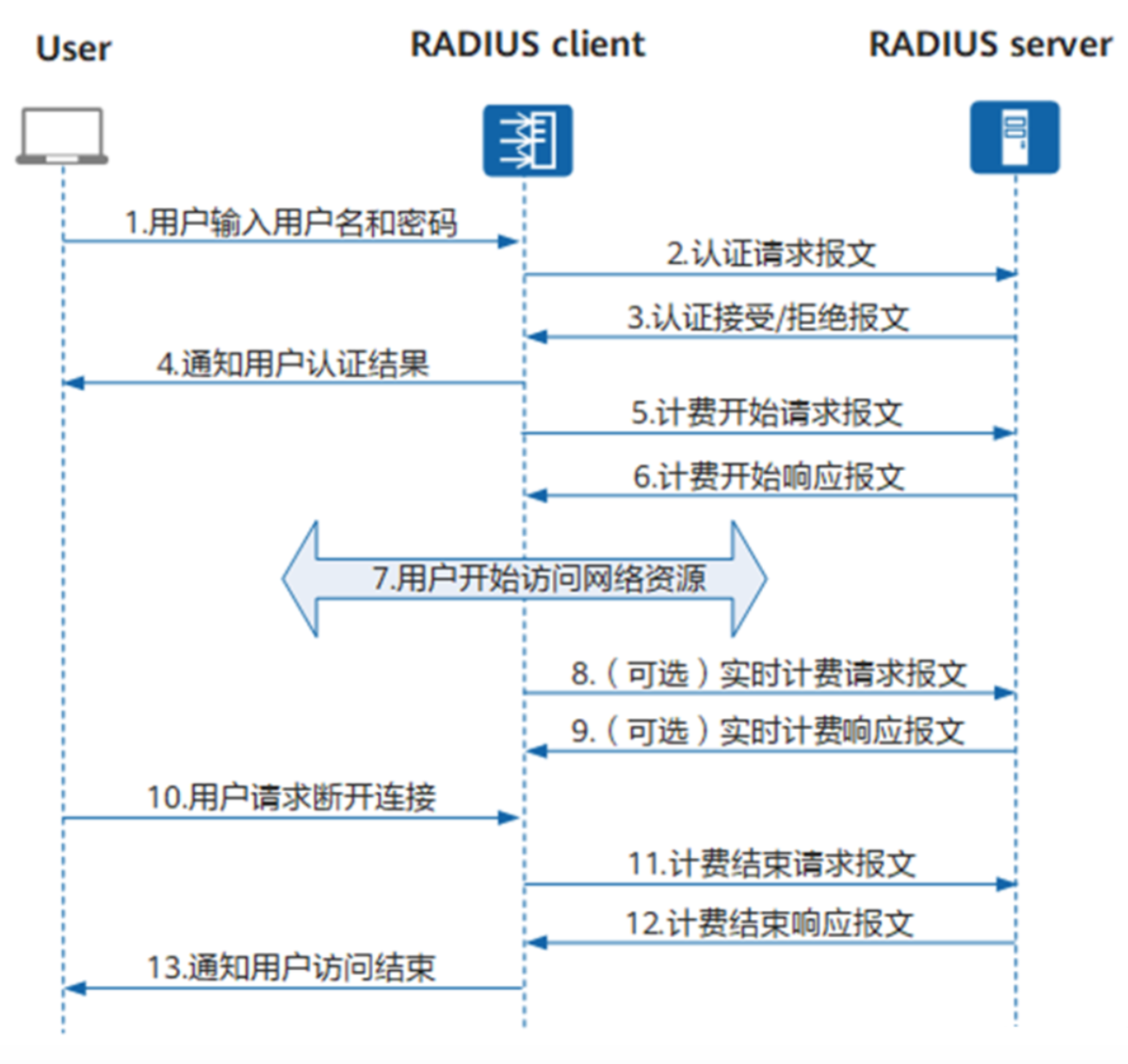

RADIUS认证、授权和计费的交互流程

① 当用户接入网络时,用户发起连接请求,向RADIUS客户端(即设备)发送用户名和密码。

② RADIUS客户端向RADIUS服务器发送包含用户名和密码信息的认证请求报文。

③ RADIUS服务器对用户身份的合法性进行检验:

如果用户身份合法,RADIUS服务器向RADIUS客户端返回认证接受报文,允许用户进行下一步动作。由于RADIUS协议合并了认证和授权的过程,因此认证接受报文中也包含了用户的授权信息。

如果用户身份不合法,RADIUS服务器向RADIUS客户端返回认证拒绝报文,拒绝用户访问接入网络。

④ RADIUS客户端通知用户认证是否成功。

⑤ RADIUS客户端根据接收到的认证结果接入/拒绝用户。如果允许用户接入,则RADIUS客户端向RADIUS服务器发送计费开始请求报文。

⑥ RADIUS服务器返回计费开始响应报文,并开始计费。

⑦ 用户开始访问网络资源。

⑧(可选)在使能实时计费功能的情况下,RADIUS客户端会定时向RADIUS服务器发送实时计费请求报文,以避免因付费用户异常下线导致的不合理计费。

⑨(可选)RADIUS服务器返回实时计费响应报文,并实时计费。

⑩ 用户发起下线请求,请求停止访问网络资源。

RADIUS客户端向RADIUS服务器提交计费结束请求报文。

RADIUS服务器返回计费结束响应报文,并停止计费。

RADIUS客户端通知用户访问结束,用户结束访问网络资源。

HWTACACS协议概述

HWTACACS的典型应用是对需要登录到设备上进行操作的终端用户进行认证、授权、计费。设备作为HWTACACS的客户端,将用户名和密码发给HWTACACS服务器进行验证。用户验证通过并得到授权之后可以登录到设备上进行操作。(用户对交换机和路由器的管理)。

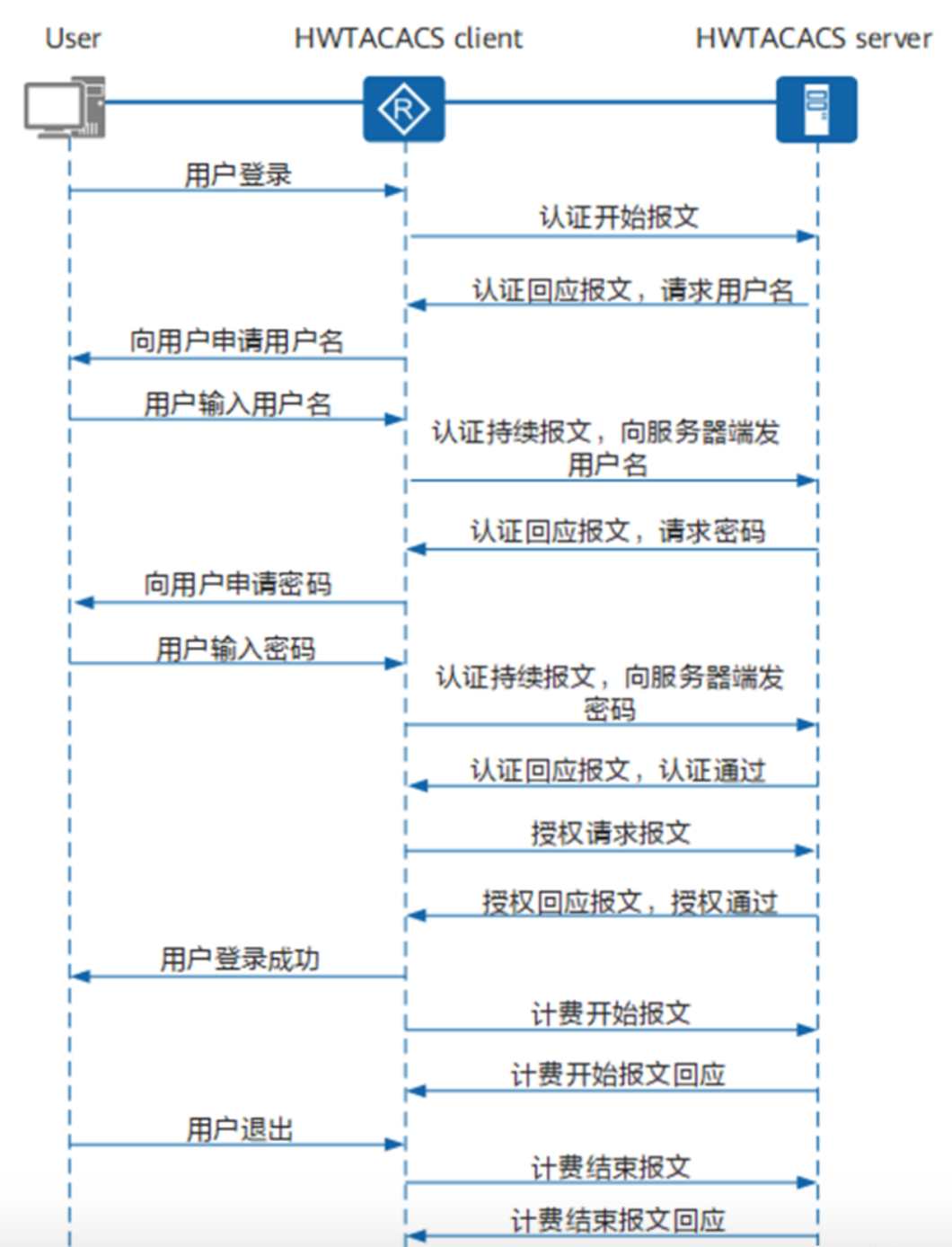

HWTACACS认证、授权、计费流程:

Telnet用户请求登录设备。

HWTACACS客户端收到请求之后,向HWTACACS服务器发送认证开始报文。

HWTACACS服务器发送认证回应报文,请求用户名。

HWTACACS客户端收到回应报文后,向用户询问用户名。

用户输入用户名。

HWTACACS客户端收到用户名后,向HWTACACS服务器发送认证持续报文,其中包括了用户名。

HWTACACS服务器发送认证回应报文,请求密码。

HWTACACS客户端收到认证回应报文,向用户询问密码。

用户输入密码。

HWTACACS客户端收到密码后,向HWTACACS服务器发送认证持续报文,其中包括了密码信息。

HWTACACS服务器发送认证回应报文,指示用户通过认证。

HWTACACS客户端向HWTACACS服务器发送授权请求报文。

HWTACACS服务器发送授权回应报文,指示用户通过授权。

HWTACACS客户端收到授权回应报文,向用户输出设备的配置界面。

HWTACACS客户端向HWTACACS服务器发送计费开始请求报文。

HWTACACS服务器发送计费开始回应报文,指示计费开始请求报文已经收到。

用户请求断开连接。

HWTACACS客户端向HWTACACS服务器发送计费结束请求报文。

HWTACACS服务器发送计费结束回应报文,指示计费结束请求报文已经收到。

HWTACACS和RADIUS比较

LDAP协议概述

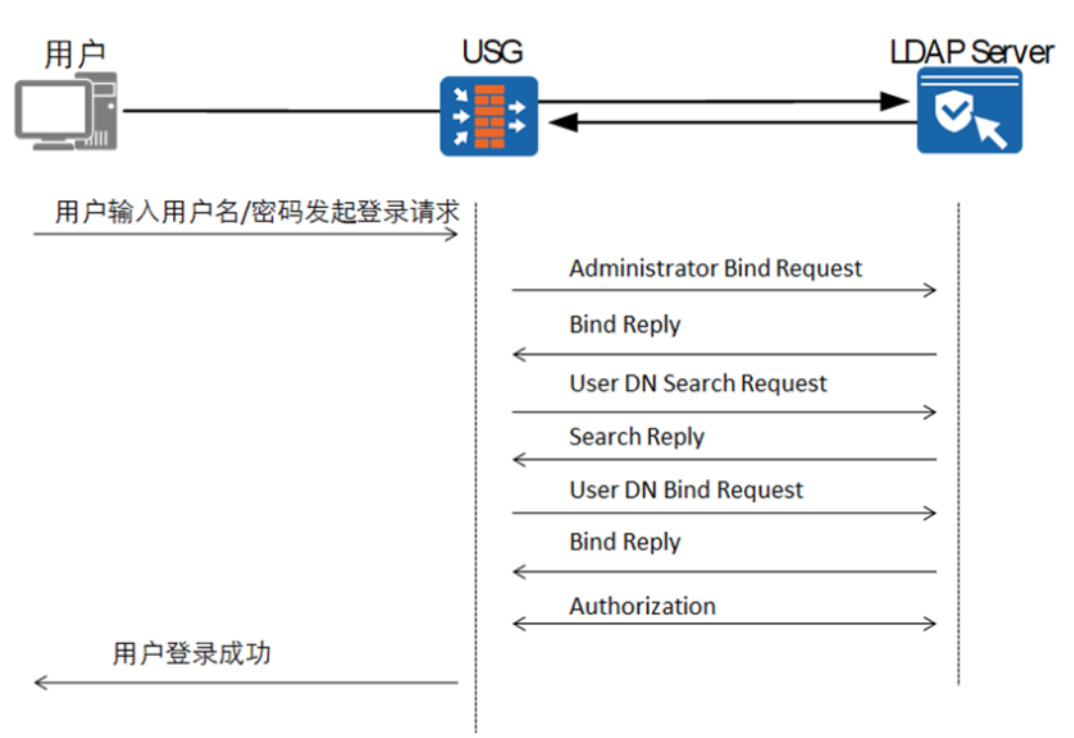

LDAP认证流程

认证流程描述如下:

用户输入用户名/密码发起登录请求,防火墙和LDAP服务器建立TCP连接。

防火墙以管理员DN和密码向LDAP服务器发送绑定请求报文用以获得查询权限。

绑定成功后,LDAP服务器向防火墙发送绑定回应报文。

防火墙使用用户输入的用户名向LDAP服务器发送用户DN查询请求报文。

LDAP服务器根据用户DN进行查找,如果查询成功测发送查询回应报文。

防火墙使用查询到的用户DN和用户输入的密码向LDAP服务器发送用户DN绑定请求报文,LDAP服务器查询用户密码是否正确。

绑定成功后,LDAP服务器发送绑定回应报文。

授权成功后,防火墙通知用户登录成功。

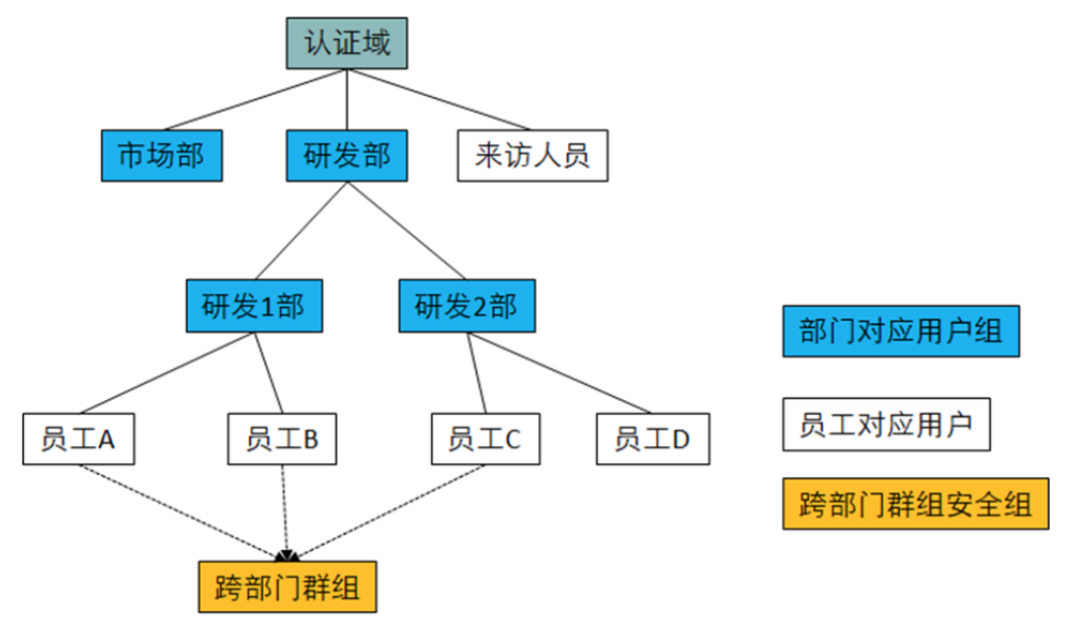

用户组织架构

用户是网络访问的主体,是FW进行网络行为控制和网络权限分配的基本单元。

认证域:用户组织结构的容器,防火墙缺省存在default认证域,用户可以根据需求新建认证域。

用户组/用户:用户按树形结构组织,用户隶属于组(部门)。管理员可以根据企业的组织结构来创建部门和用户。

安全组:横向组织结构的跨部门群组。当需要基于部门以外的维度对用户进行管理可以创建跨部门的安全组。例如企业中跨部门成立的群组。

组织结构管理

系统默认有一个缺省认证域,每个用户组可以包括多个用户和用户组。

每个用户组只能属于一个父用户组,每个用户至少属于一个用户组,也可以属于多个用户组。

用户分类

① 管理员

管理员用户指通过Telnet、SSH、web、FTP等协议或通过Console接口访问设备并对设备进行配置或操作的用户。

② 上网用户

内部网络中访问网络资源的主体,如企业总部的内部员工。上网用户可以直接通过防火墙访问网络资源。

③ 接入用户

外部网络中访问网络资源的主体,如企业的分支机构员工和出差员工。接入用户需要先通过SSL VPN、L2TP VPN、IPSec VPN或PPPoE方式接入到防火墙,然后才能访问企业总部的网络资源。

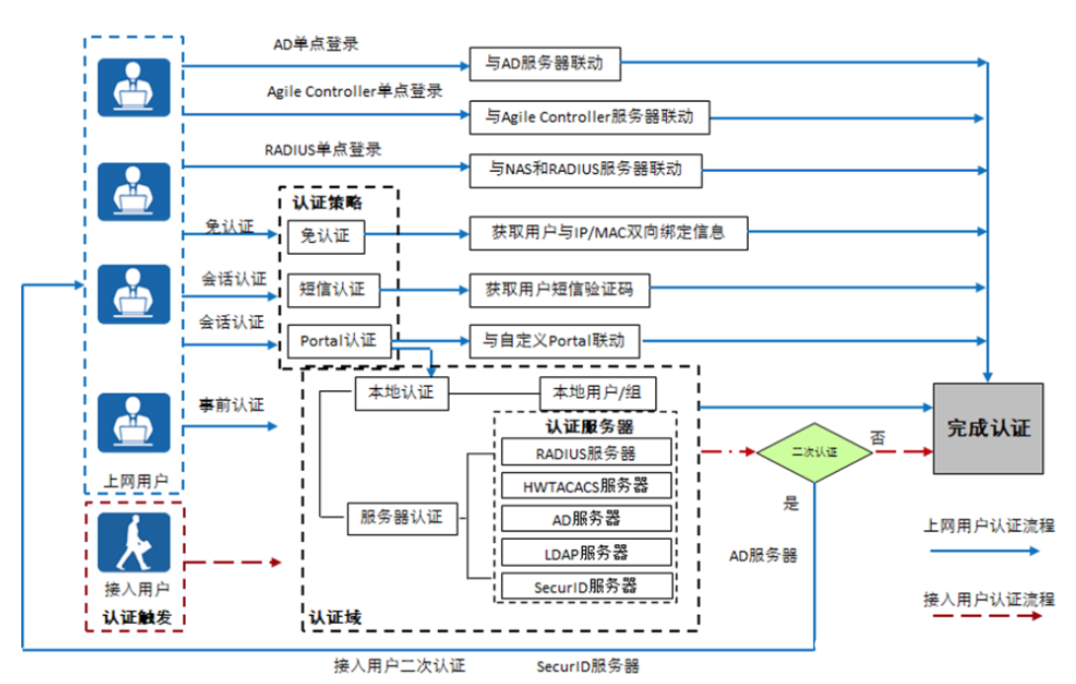

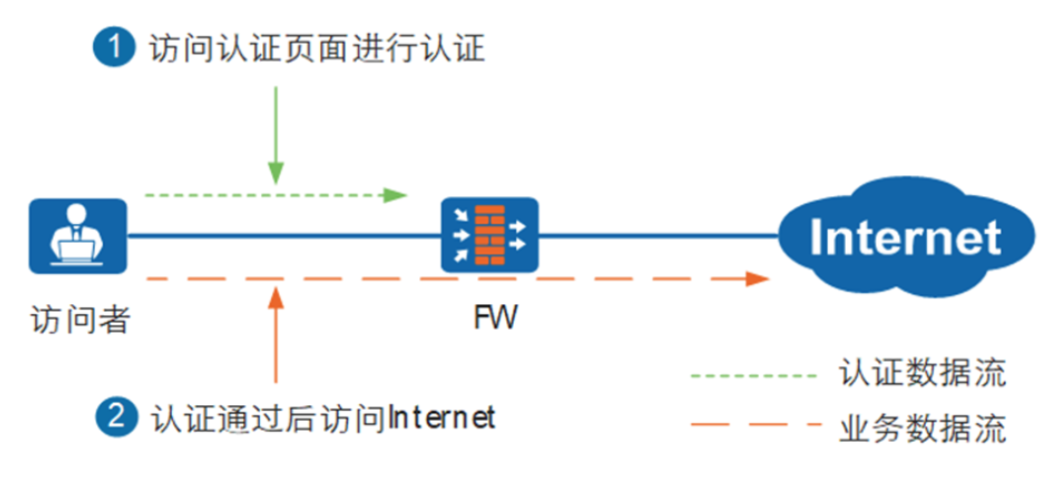

上网用户及接入用户认证流程

认证流程:

上网用户单点登录:用户只要通过了其他认证系统的认证就相当于通过了FW的认证。用户认证通过后FW可以获知用户和IP的对应关系,从而基于用户进行策略管理。此种方式适用于部署防火墙用户认证功能之前已经部署认证系统的场景。

AD单点登录:用户登录AD域,由AD服务器进行认证。

AgileController单点登录:用户由华为公司的AgileController系统(PolicyCenter或AgileController)进行认证。

RADIUS单点登录:用户接入NAS设备,NAS设备转发认证请求到RADIUS服务器进行认证。

上网用户内置Portal认证:FW提供内置Portal认证页面(缺省为https://接口IP地址:8887)对用户进行认证。FW可转发认证请求至本地用户数据库、认证服务器。此种方式适用于通过FW对用户进行认证的场景。

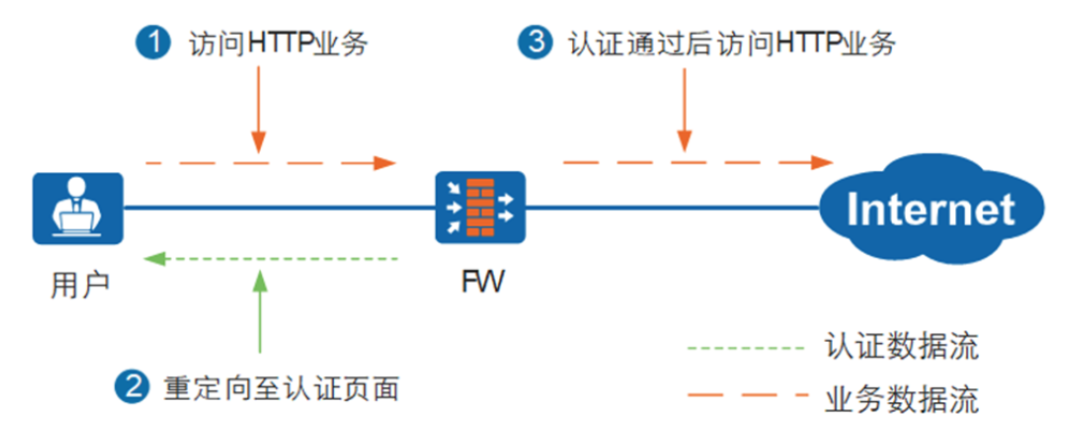

会话认证:当用户访问HTTP业务时,FW向用户推送认证页面,触发身份认证。

web认证:由用户产生的http/https的流量来触发。

短信认证:手机获取认证码。

portal认证:用户名和密码认证。

事前认证:用户没有通过http/https的流量触发会话认证,又想访问网络,需要用户在使用网络之前,手动完成会话认证。

上网用户免认证:用户不输入用户名和密码就可以完成认证并访问网络资源。免认证与不认证有差别,免认证是指用户无需输入用户名、密码,但是FW可以获取用户和IP对应关系,从而基于用户进行策略管理。

将用户名与IP或MAC地址双向绑定,FW通过识别IP/MAC地址与用户的绑定关系,使用户自动通过认证。此种方式一般适用于高级管理者。

接入用户认证:VPN接入用户接入过程中FW对用户进行认证。如果期望接入认证成功后、访问资源前再次进行认证,可以配置二次认证。

本地认证、服务器认证。

认证策略:

上网用户使用免认证或会话认证方式触发认证过程、以及已经接入FW的接入用户使用会话认证方式触发认证过程时,必须经过认证策略的处理。

认证策略的作用是选出需要进行免认证或会话认证的数据流,对免认证的数据流,FW根据用户与IP/MAC地址的绑定关系来识别用户;对会话认证的数据流,FW会推送认证页面。认证策略对单点登录或事前认证方式不起作用。

单点登录

单点登录是指防火墙不是认证点,防火墙通过获取其他认证系统的用户登录消息,使用户在防火墙上线。

AD单点登录主要有三种登录实现方式:

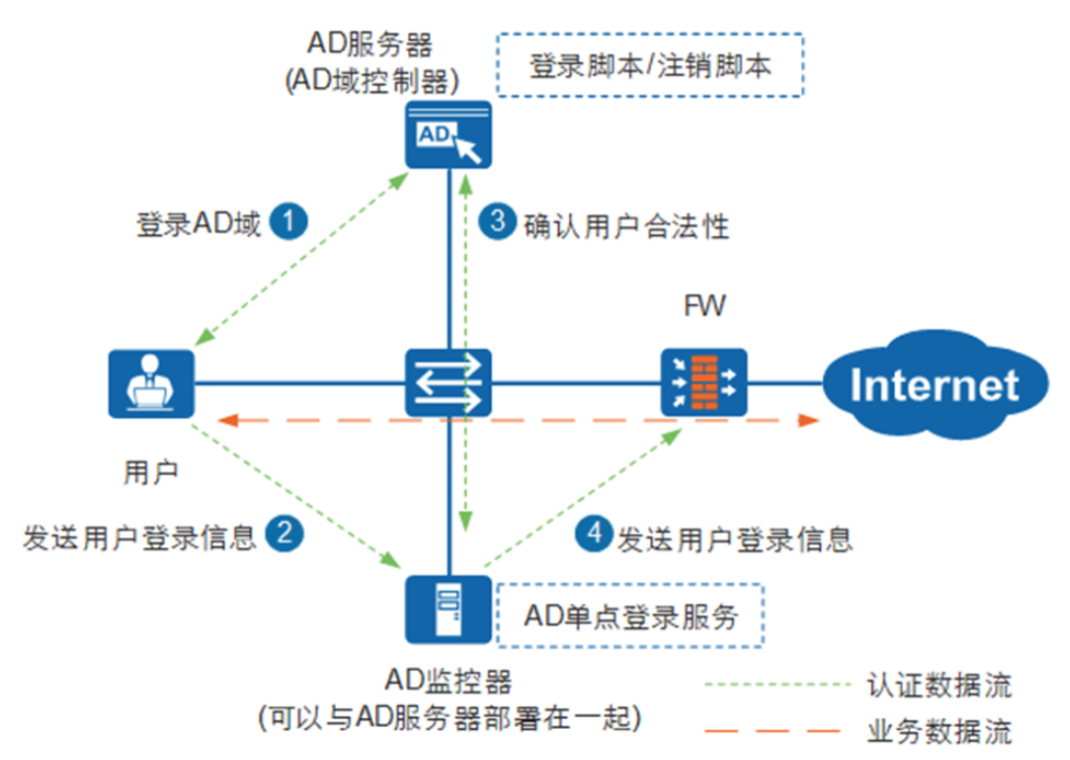

1.AD单点登录(接收PC消息模式):

具体登录过程如下:

访问者登录AD域,AD服务器向用户返回登录成功消息并下发登录脚本。

访问者PC执行登录脚本,将用户登录信息发送给AD监控器。

AD监控器连接到AD服务器查询登录用户信息,如果能查询到该用户的信息则转发用户登录信息到FW。

FW从登录信息中提取用户和IP的对应关系添加到在线用户表。

如果访问者与AD服务器、访问者与AD监控器、AD监控器与AD服务器之间的交互报文经过了FW(AD服务器和AD监控器直接连到防火墙上),则需要确保FW上的认证策略不对这些报文进行认证,同时在安全策略中保证这类报文可以正常通过FW。

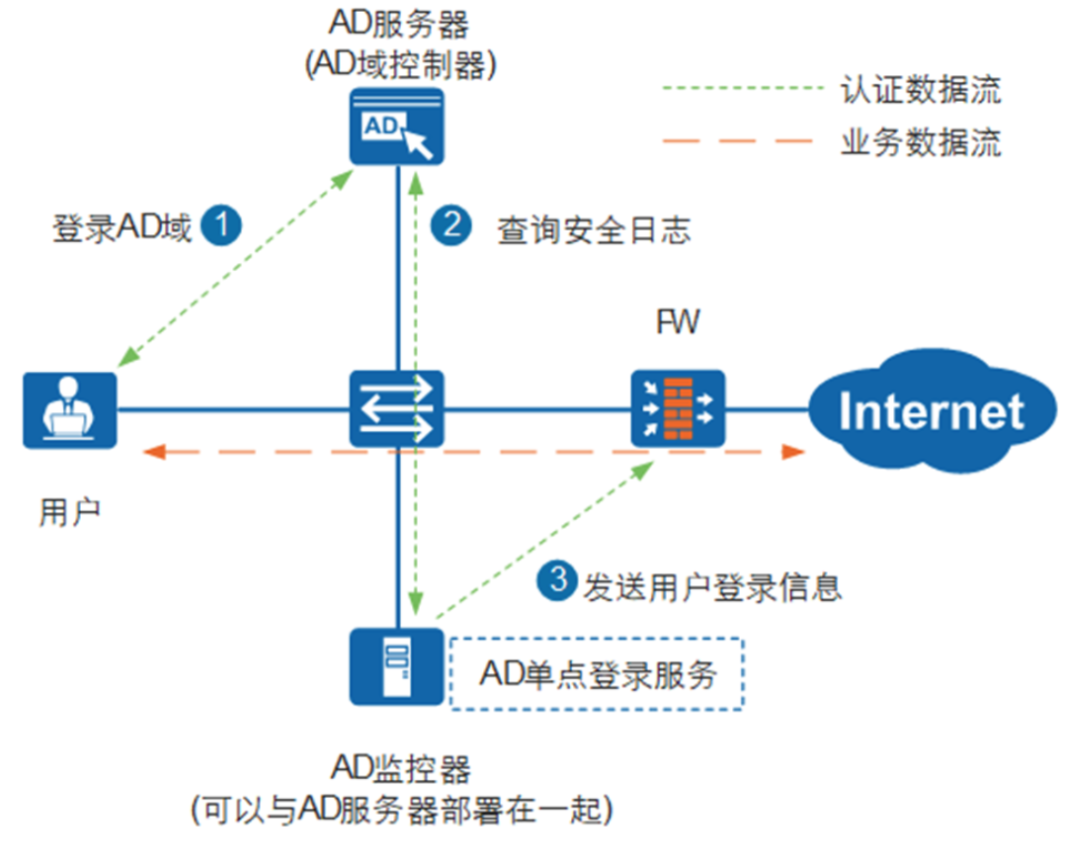

2.AD单点登录(查询AD服务器安全日志模式):

管理员需要在AD监控器上部署AD单点登录服务,同时在FW上配置AD单点登录参数,接收AD单点登录服务发送的用户登录消息。

具体登录过程如下:

访问者登录AD域,AD服务器记录用户上线信息到安全日志中。

AD监控器通过AD服务器提供的WMI(WindowsManagement Instrumentation)接口,连接到AD服务器查询安全日志,获取用户登录消息。

AD监控器从AD单点登录服务开始启动的时间点为起点,定时查询AD服务器上产生的安全日志。

AD监控器转发用户登录消息到FW,用户在FW上线。

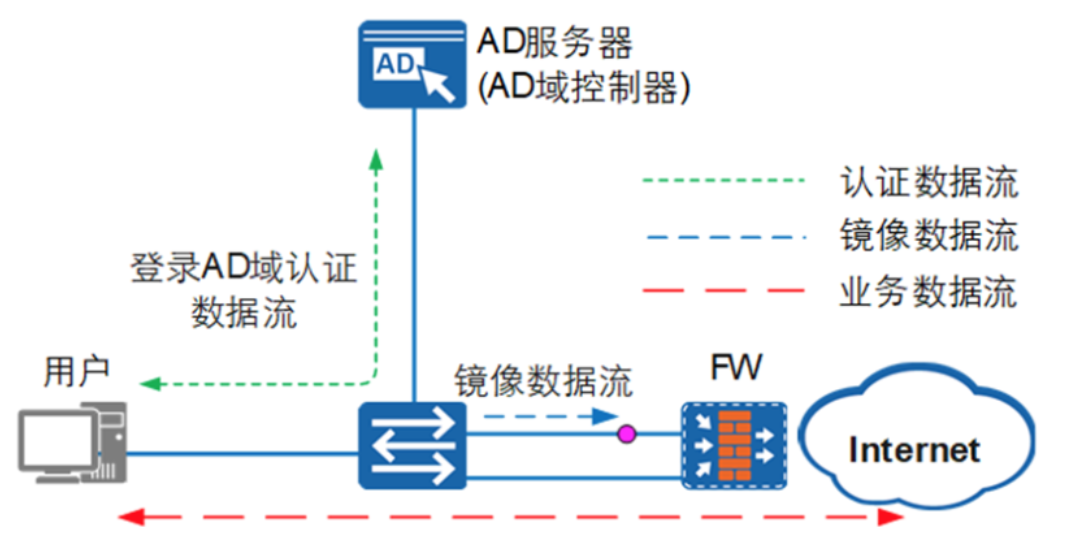

3.AD单点登录(防火墙监控AD认证报文):

当FW部署在访问者和AD服务器之间时,FW可以直接获取认证报文;如果认证报文未经过FW,则需要将AD服务器发给访问者的认证结果报文镜像到FW。

上网用户Portal认证

Portal认证是指由防火墙或第三方服务器提供Portal认证页面对用户进行认证。防火墙内置Portal认证的触发方式包括:

① 会话认证:会话认证是用户不主动进行身份认证,先进行HTTP业务访问,在访问过程中进行认证。认证通过后,再进行业务访问。

当FW收到访问者的第一条目的端口为80的HTTP业务访问数据流时,将HTTP请求重定向到认证页面,触发访问者身份认证。认证通过后,就可以访问HTTP业务以及其他业务。

② 事前认证:事前认证是指访问者在访问网络资源之前,先主动进行身份认证,认证通过后,再访问网络资源。

用户主动向防火墙提供的认证页面发起认证请求。FW收到认证请求后,对其进行身份认证。认证通过后,就可以访问Internet。

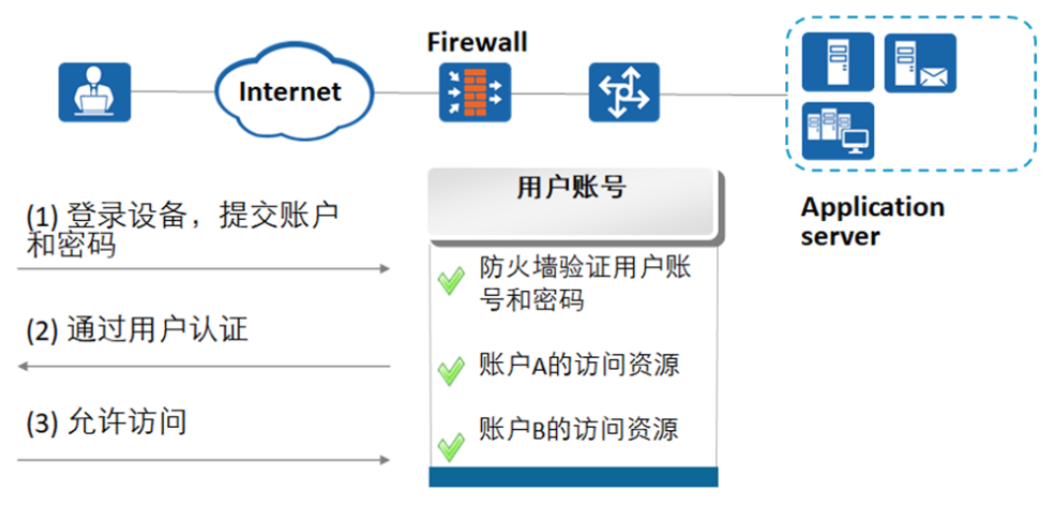

接入用户认证

接入用户认证指的是对各类VPN接入用户进行认证。触发认证的方式由接入方式决定,包括:

① SSL VPN

访问者登录SSLVPN模块提供的认证页面来触发认证过程,认证完成后,SSLVPN接入用户可以访问总部的网络资源。

SSL接入用户访问内部资源举例。

② L2TP VPN

对于LAC自主拨号方式,在接入阶段,分支机构的LAC通过拨号方式触发认证过程,与LNS建立L2TPVPN隧道。在访问资源阶段,分支机构中的访问者可以使用事前认证、会话认证等方式触发认证过程,认证完成后,L2TPVPN接入用户可以访问总部的网络资源。

对于NAS-Initiated/Client-Initiated方式,在接入阶段,访问者通过拨号方式触发认证过程,与LNS建立L2TPVPN隧道。在访问资源阶段,分支机构中的访问者可以直接访问总部的网络资源;也可以使用事前认证、会话认证等方式触发二次认证,通过二次认证后,访问总部的网络资源。

③ IPSec VPN

分支机构与总部建立IPSecVPN隧道后,分支机构中的访问者可以使用事前认证、会话认证等方式触发认证过程,认证完成后,IPSecVPN接入用户可以访问总部的网络资源。

④ PPPoE

认证策略:

认证策略用于决定防火墙需要对哪些数据流进行认证,匹配认证策略的数据流必须经过防火墙的身份认证才能通过。缺省情况下,防火墙不对经过自身的数据流进行认证,需要通过认证策略选出需要进行认证的数据流。如果经过防火墙的流量匹配了认证策略将触发如下动作:

会话认证:用户访问HTTP业务时,如果数据流匹配了认证策略,防火墙会推送认证页面要求访问者进行认证。

事前认证:用户访问非HTTP业务时必须主动访问认证页面进行认证,否则匹配认证策略的业务数据流访问将被FW禁止。

免认证:用户访问业务时,如果匹配了免认证的认证策略,则无需输入用户名、密码直接访问网络资源。防火墙根据用户与IP/MAC地址的绑定关系来识别用户。

单点登录:单点登录用户上线不受认证策略控制,但是用户业务流量必须匹配认证策略才能基于用户进行策略管控。

以下流量即使匹配了认证策略也不会触发认证:

访问设备或设备发起的流量。

DHCP、BGP、OSPF、LDP报文。

触发认证的第一条HTTP业务数据流对应的DNS报文不受认证策略控制,用户认证通过上线后的DNS报文受认证策略控制。

认证策略组成信息

认证策略是多个认证策略规则的集合,认证策略决定是否对一条流量进行认证。认证策略规则由条件和动作组成,条件指的是FW匹配报文的依据,包括:

源/目的安全区域\;

源地址/地区;

目的地址/地区。

动作指的是FW对匹配到的数据流采取的处理方式,包括:

Portal认证;

短信认证;

免认证;

不认证。

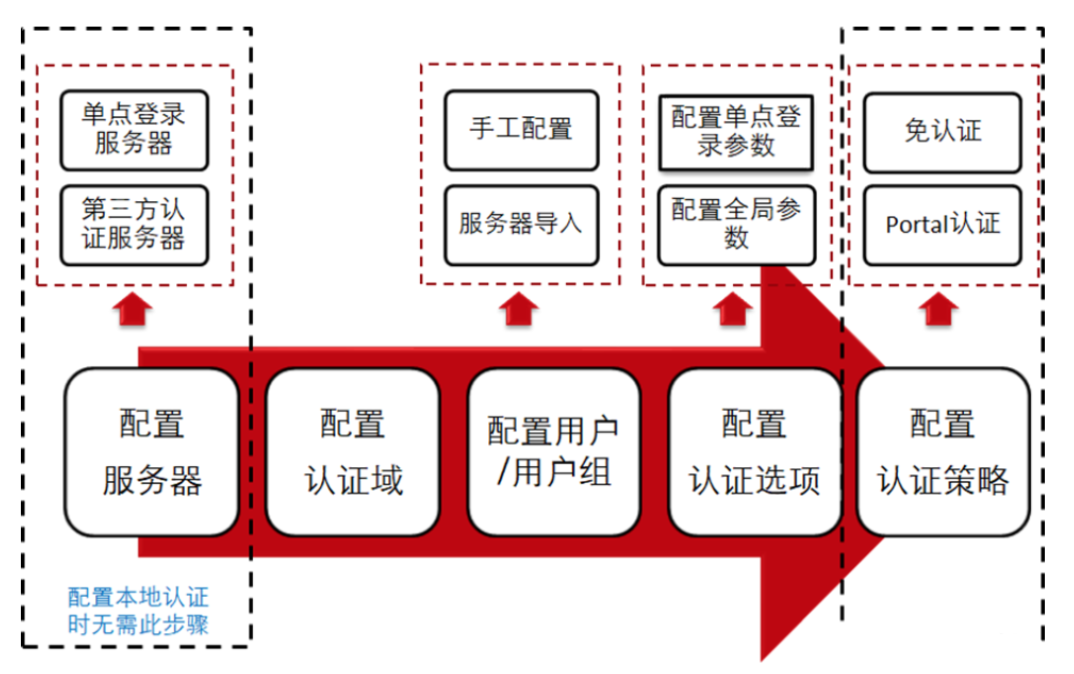

上网用户认证配置流程:

① 配置组/用户:设备实施基于用户/用户组的管理之前,必须先创建用户/用户组。设备支持管理员手动配置、本地导入和服务器导入多种创建方式。

② 手动配置组/用户。

FW上默认存在default认证域,可以在其下级创建用户/组,如果需要规划其他认证域的组织结构请先配置认证域。

当需要根据企业组织结构创建用户组时,并基于用户组进行网络权限分配等管理时,该步骤必选。

当对用户进行本地密码认证时,必须要在本地创建用户,并配置本地密码信息。

③ 本地导入。

本地导入支持将CSV格式文件和数据库dbm文件的用户信息导入到设备本地。

④ 服务器导入。

网络中,使用第三方认证服务器的情况非常多,很多公司的网络都存在认证服务器,认证服务器上存放着所有用户和用户组信息。从认证服务器上批量导入用户是指通过服务器导入策略,将认证服务器上用户(组)信息导入到设备上。

⑤ 配置认证选项包含全局参数、单点登录及定制认证页面三部分内容的配置。

⑥ 上网用户或已经接入FW的接入用户使用会话认证方式触发认证过程时,必须经过认证策略的处理。

⑦ 认证策略是多条认证策略规则的集合,FW匹配报文时总是在多条规则之间进行,从上往下进行匹配。当报文的属性和某条规则的所有条件匹配时,认为匹配该条规则成功,就不会再匹配后续的规则。如果所有规则都没有匹配到,则按照缺省认证策略进行处理。

⑧ FW上存在一条缺省的认证策略,所有匹配条件均为任意(any),动作为不认证。

推荐阅读

>>>【独家首发】新版HCIE考试解读直播回顾

>>> 重磅!华为HCIE认证改版升级通知!

>>>【命令解析】Linux用户行为的常用命令

>>> 网工必备通信基础知识,还不知道你就out了?

>>>【必备干货】网工入门必会桥接教程,外网+GNS3+Vmware

>>>【技术指南】5分钟搞清楚OSPF链路状态路由协议