运维实用技术点

官方公众号

官方公众号

商务合作

商务合作

运维实用技术点

iptables :包过滤防火墙,是内核防火墙netfilter的管理工具。

核心:四表五链。

iptables并不是真正意义上的防火墙,可以将它理解为一个客户端工具。 用户通过iptables这个客户端,将用户的安全设定执行到对应的“安全框架”--netfilter中。 netfilter才是正在的防火墙,netfilter位于内核空间。 而iptables是一个命令行工具,位于用户空间,通过这个命令行工具来操作netfilter。 netfilter/iptables组成Linux平台下的包过滤防火墙,它可以完成封包过滤、封包重定向和网络地址转换(NAT)等功能.

防火墙分类

(1)从逻辑上分类

主机防火墙:针对单个主机进行防护。

网络防火墙:处于网络入口或者边缘,针对网络入口进行防护,服务于防火墙背后的本地局域网。

(2)从物理上分类

硬件防火墙:在硬件级别实现部分防火墙功能,另一部分功能基于软件实现,性能高,成本高。

软件防火墙:应用软件处理逻辑运行于通用硬件平台之上的防火墙,性能低,成本低。

规则:

防火墙的作用就在于对经过的报文匹配“规则”,然后执行对应的“动作”。

规则:网络管理员预定义的条件,即如果数据包头符合这样的条件,就这样处理这个数据包。规则存储在内核空间的信息包过滤表中。

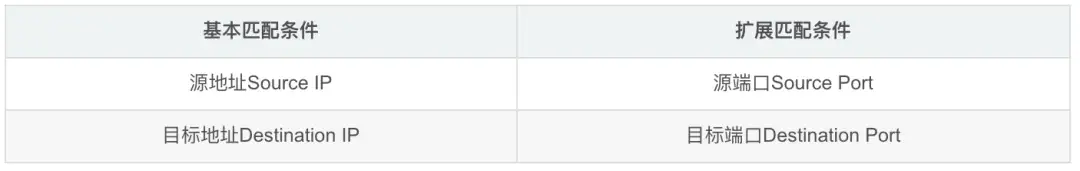

规则指定了源地址、目的地址、传输协议(如TCP、UDP、ICMP)和服务类型(如HTTP、FTP、SMTP)等。

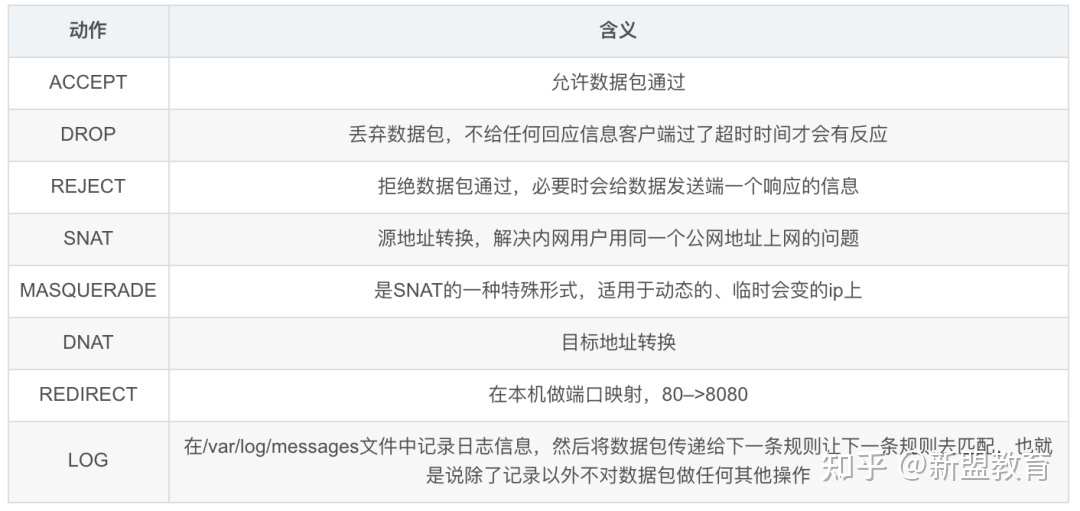

当数据包与规则匹配时,iptables就根据规则所定义的方法来处理这些数据包,如放行(accep)、拒绝(reject)和丢弃(drop)等。配置防火墙的主要工作就是添加、修改和删除这些规则。

匹配条件加上处理动作共同组成了规则链。netfilter才是真正的防火墙,它是内核的一部分,所以,如果想要防火墙能够达到“防火”的目的,则需要在内核中设置关卡,所有进出的报文都要通过这些关卡。

经过检查后,符合放行条件的才能放行,符合阻拦条件的则需要被阻止。

于是,就出现了input关卡和output关卡,而这些关卡在iptables中被称为“链”。

五链:

INPUT。

OUTPUT。

PREROUTING:路由前。

FORWARD:转发。

POSTROUTING:路由后。

表:

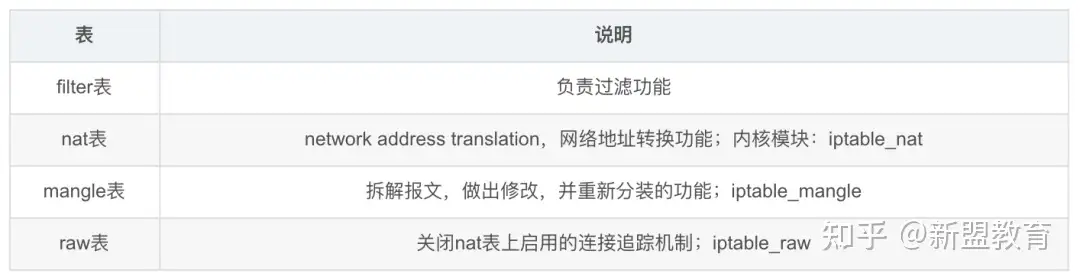

把具有相同功能的规则的集合叫做“表”,不同的规则放置于不同的表中工作,在iptables中定义了四种表,每种表对应不同的功能。

当iptables定义的四种表处于同一条“链”时,执行的优先级如下:

优先级次序(由高而低):raw–>mangle–>nat–>filter。

匹配条件:

处理动作:

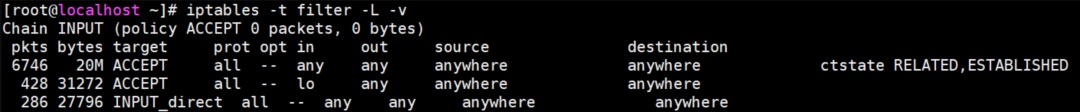

iptables参数:

iptables -t表-A链匹配的条件-j动作:

规则保存:

[root@localhost ~]# service iptables save #保存规则到文件 /etc/sysconfig/iptables [root@localhost ~]# iptables-save > /root/iptables #导出iptables模板 [root@localhost ~]# iptables-restore < iptables #导入iptables模板

推荐阅读

>>>新手必备-Linux系统安装配置+Xshell远程连接

运维界升职加薪必备的云计算技术,你学了吗?

学完高级运维云计算课程之后,你可以:

跨越90%企业的招聘硬门槛

增加70%就业机会

拿下BAT全国TOP100大厂敲门砖

体系化得到运维技术硬实力

技术大佬年薪可达30w+